Тестирование на проникновение (или pentesting) – это мера кибербезопасности, в рамках которой эксперт пытается найти и использовать уязвимые места в компьютерной системе. Цель имитации атаки – выявить слабые места в защите системы, которыми могут воспользоваться злоумышленники, подробнее на сайте https://literafort.ru/.

Проведём аналогию: банк нанял человека, который переоделся в грабителя и попытался проникнуть в здание с целью получить доступ к хранилищу. Если «преступник» достиг своей цели, банк получит ценную информацию о том, как ему следует усилить меры безопасности.

Кто проводит пентесты?

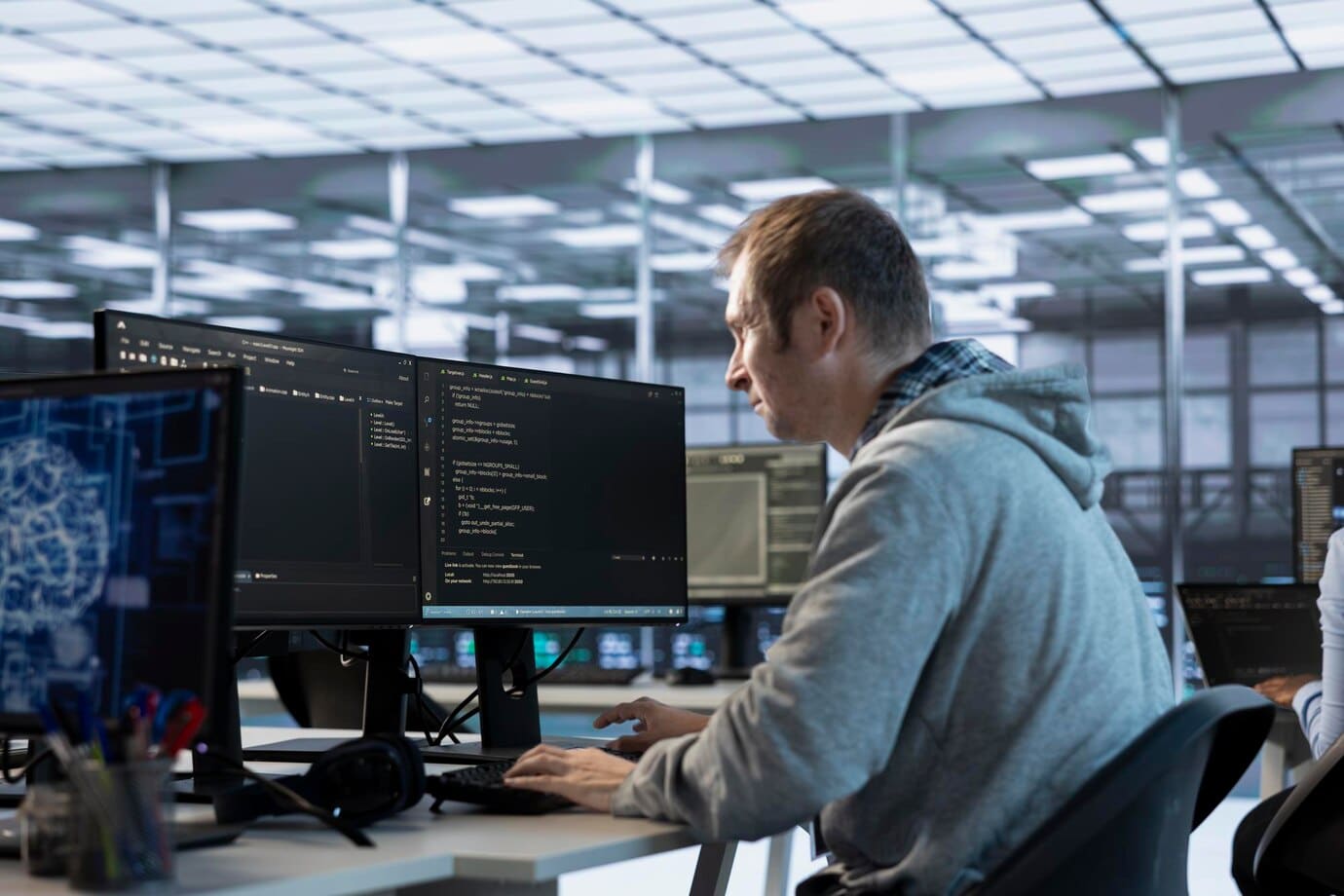

Лучше всего, чтобы пентест проводил человек, не имеющий практически никаких знаний о том, как защищена система, поскольку он может выявить «слепые пятна», упущенные разработчиками. По этой причине для проведения тестов обычно привлекаются внешние подрядчики. Их часто называют «этичными» или «белыми хакерами» (white hat в англоязычном жаргоне) – ведь они взламывают систему санкционированно и с целью повышения безопасности. То есть с законными мотивами.

Многие этичные хакеры – опытные разработчики с высшим образованием и сертификацией по пентестам. С другой стороны, некоторые из лучших этических хакеров – самоучки. Есть и вообще перевоспитавшиеся криминальные хакеры, которые теперь используют свой опыт для устранения недостатков безопасности, а не для их эксплуатации.

Лучший кандидат для проведения пентеста может сильно различаться в зависимости от целевой компании и типа исследования, который она хочет запустить.

Существующие типы тестов на проникновение

Открытая проверка (white—box) – хакеру заранее предоставляется обширная информация о безопасности целевой компании.

Закрытый пентест (black—box) – также известен как «одиночный слепой» тест, при котором хакеру не предоставляется никакой справочной информации, кроме названия целевой компании.

Скрытый пентест – также известный как «двойной слепой» пентест, это ситуация, когда почти никто в компании не знает, что проводится пентест, включая специалистов по ИТ и безопасности, которые будут реагировать на атаку. Для скрытых тестов очень важно, чтобы хакер заранее в письменном виде описал масштаб и другие детали теста, чтобы избежать проблем с правоохранительными органами.

Внешний пентест – хакер работает с технологиями компании, обращенными к внешнему миру, такими как веб-сайт и серверы внешней сети. В некоторых случаях хакеру даже не разрешается входить в здание компании. Это может означать проведение атаки из удаленного места.

Внутренний пентест – хакер проводит тест из внутренней сети. Этот вид теста полезен для определения того, какой ущерб может нанести негативно настроенный сотрудник, имеющий доступ к брандмауэру компании.

Как проводится типичный пентест?

Пентест начинаются с этапа разведки, во время которого этичный хакер собирает данные и информацию, необходимые для планирования имитации атаки. После этого основное внимание уделяется получению и сохранению доступа к целевой системе, для чего требуется широкий набор инструментов.

Инструменты для атак включают программное обеспечение, предназначенное для проведения атак методом перебора или SQL-инъекций. Существует также оборудование, специально разработанное для проведения пентестов, например, незаметные устройства, которые можно подключить к компьютеру в сети, чтобы предоставить хакеру удаленный доступ к этой сети.

Кроме того, этичный хакер может использовать методы социальной инженерии для поиска уязвимостей. Например, отправлять фишинговые электронные письма сотрудникам компании или даже маскироваться под курьера, чтобы получить физический доступ в здание.

Хакер завершает проверку, заметая следы; это означает удаление любого встроенного оборудования и все остальное, что он может сделать, чтобы избежать обнаружения и оставить целевую систему в том виде, в котором он ее нашел.

Что происходит после проведения теста на проникновение?

После завершения пен-теста этичный хакер поделится своими выводами с командой безопасности целевой компании.

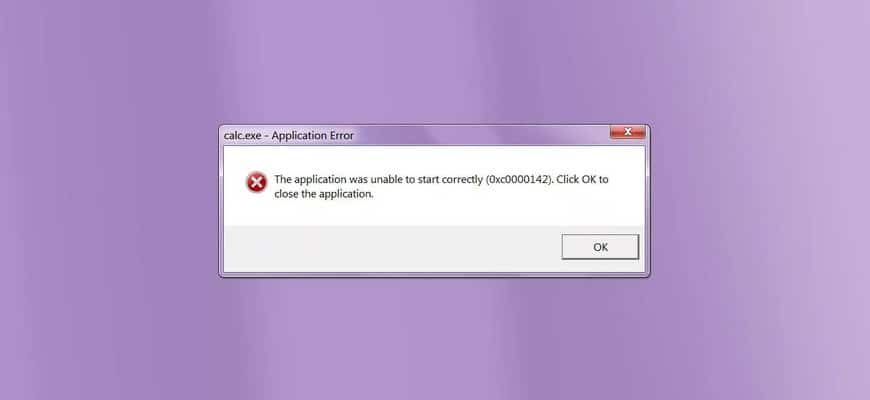

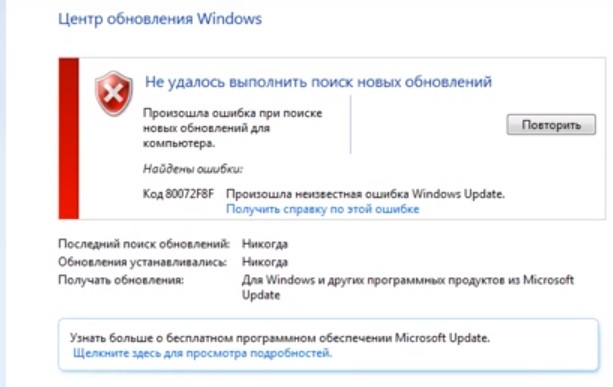

Эта информация может быть использована для внедрения обновлений безопасности, чтобы устранить все уязвимости, обнаруженные в ходе тестирования. Эти обновления могут включать ограничение скорости запросов, новые правила WAF, защиту от DDoS, а также более строгую проверку и санитаризацию форм.